Tänk dig att en leverantör blir hackad eller går i konkurs. Hur snabbt skulle det påverka din verksamhet? Här är ett välskött leverantörsregister nyckeln i din riskhantering. De flesta organisationer har grundläggande kontroll över sina leverantörer, men missar att registret behöver granskas både ur ekonomiskt, säkerhetsmässigt och juridiskt perspektiv.

Med hårdare krav från NIS2-direktivet och GDPR artikel 28 blir systematisk leverantörsgranskning inte bara god praxis, utan en regulatorisk nödvändighet. En incident hos en leverantör kan snabbt leda till kapade konton, falska fakturor eller dataläckor som äventyrar din affärskritiska information. Men genom strukturerade processer kan dessa risker förebyggas.

Vanliga risker i leverantörsregister - och hur du upptäcker dem

Ett leverantörsregister som inte uppdateras regelbundet skapar onödiga säkerhetshål. Det handlar inte bara om ekonomiska risker, varje felaktig uppgift är en möjlig väg in för bedragare.

Tänk dig scenariot: En leverantör går i konkurs, men står kvar i ditt register med samma behörigheter som tidigare. Vem har nu egentligen tillgång till era system? Eller tänk dig att en leverantör får sin e-post kapad, hur snabbt upptäcker ni det innan bedragarna hinner skicka falska fakturor i leverantörens namn?

Några exempel risker kan vara:

- Bedragare som kapar leverantörers e-post och ändrar betalningsinformation.

- Leverantörer som brister i sin molnsäkerhet och exponerar er data.

- Underleverantörer som hanterar er data utan att uppfylla avtalade säkerhetskrav.

- Konkursbon som säljer vidare åtkomst till tidigare kunders system.

- Gamla behörigheter som ligger kvar och kan missbrukas.

- Bluff-företag som etablerar sig som underleverantörer till era befintliga partners.

Särskilt utsatta är verksamheter där leverantörer har direkt tillgång till affärskritiska system eller känslig information. Ett exempel är IT-konsulter med administrativa rättigheter eller ekonomileverantörer med tillgång till fakturasystem.

Så skapar du säkra leverantörsrutiner

Att stärka sina leverantörskontroller behöver varken vara dyrt eller tidskrävande. Nedan går vi igenom tre processer som ger direkt effekt, och som dessutom gör det enkelt att visa på efterlevnad vid revisioner.

1. Så gör du en säker onboarding av nya leverantörer

Första steget är att säkra hur ni tar in nya leverantörer. Varje ny leverantör är en potentiell risk som behöver hanteras systematiskt:

- Gör en initial screening med verktyg som Creditsafe eller liknande tjänster för ekonomisk kontroll.

- Dokumentera vem som begärt leverantören och vem som godkänt beslutet.

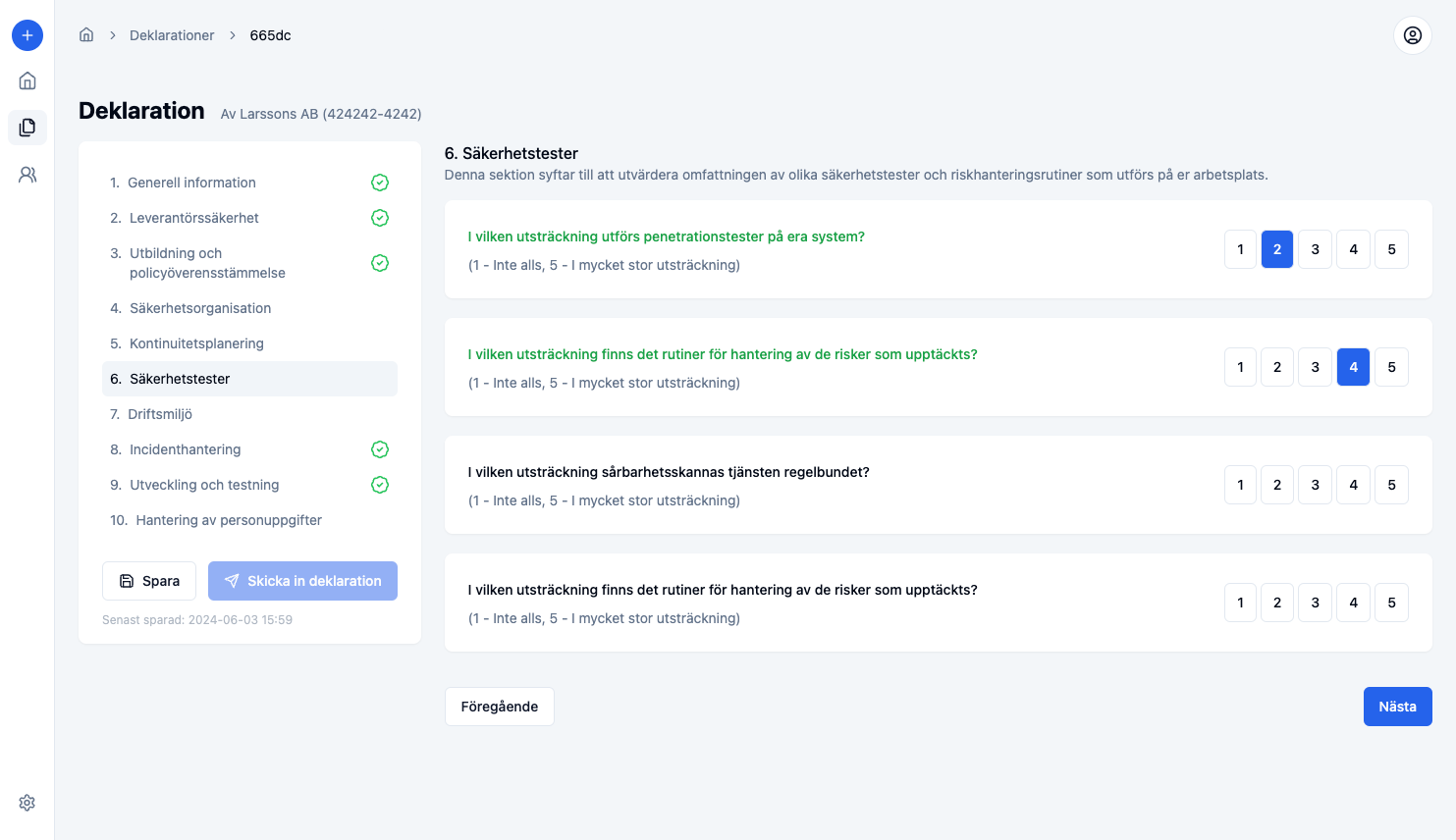

- Kräv att leverantören fyller i en säkerhetsbedömning eller självskattning av sitt informationssäkerhetsarbete.

- Säkerställ att avtalet täcker GDPR artikel 28-krav, inklusive säkerhetsåtgärder, incidentrapportering och revisionsrätt.

- Använd en standardiserad checklista så att ingen kritisk punkt missas i processen.

2. Månadskontroll: Upptäck förändringar och förhindra bedrägerier

En enkel månadskontroll kan förhindra många problem. Fokusera på de mest kritiska förändringarna:

- Granska ändringar av bankkonton och betalningsinformation.

- Om du hittar större förändringar, ring och bekräfta direkt med leverantören.

- Kontrollera att inga obehöriga har fått tillgång till era system.

- Se över att leverantörernas behörigheter fortfarande matchar deras uppdrag.

- Dokumentera avvikelser och följ upp att de åtgärdas.

3. Årlig säkerhetsrevision: Säkra er leverantörskedja mot nya hot

Minst en gång om året behöver du ta ett större grepp om leverantörssäkerheten. Detta är också ett krav i ISO 27001 (A.15.2) för organisationer med certifiering:

- Skicka ut en digital säkerhetskontroll till alla kritiska leverantörer.

- Kartlägg potentiella sårbarheter i er leverantörskedja (supply chain security).

- Säkerställ att leverantörer uppfyller nya lagar och regelverk som NIS2 och DORA.

- Uppdatera era riskbedömningar baserat på årets incidenter och hotbild.

- Ta bort eller uppdatera inaktuella behörigheter och konton.

Inom affärsutveckling kommer ofta Paretos princip på tal, vilket innebär att 20% av insatserna ofta ger 80% av resultatet. Samma princip gäller för leverantörssäkerhet. Det är inte ovanligt att det är 20% av leverantörerna som står för 80% av de potentiella säkerhetsriskerna.

Därför kan också ett fokuserat arbete med era mest kritiska leverantörer eliminera merparten av era största säkerhetsrisker. En liten, men riktad insats ger här maximal effekt för er säkerhet.

Nästa steg: 3 frågor som avslöjar era svagaste punkter

Börja med en snabb kartläggning av era nuvarande rutiner. Ta fram papper och penna och besvara dessa tre kritiska frågor:

- Vilka har idag behörighet att ändra i leverantörsregistret?

- Hur verifierar ni nya leverantörer och ändringar?

- Finns era processer dokumenterade så att alla följer samma rutin?

Det tar mindre än en timme att få en första lägesbild som hjälper er identifiera var de största riskerna finns och vilka åtgärder som ger mest effekt för minst insats.

Ett välskött leverantörsregister är mer än bara god ordning - det är en kritisk säkerhetsåtgärd som skyddar er mot bedrägerier, dataintrång och regulatoriska konsekvenser. Organisationer som investerar tid i strukturerade leverantörsrutiner sparar både pengar och resurser när nästa incident inträffar.

Vanliga frågor om leverantörsgranskning

Vad är de vanligaste riskerna med bristande leverantörskontroll?

De vanligaste riskerna inkluderar: fakturabedrägerier via kapade e-postkonton, dataintrång genom leverantörers svaga säkerhet, ekonomiska förluster vid konkurs, obehörig åtkomst via gamla konton, och regelbrott som leder till sanktioner från tillsynsmyndigheter.

Vilka krav ställer GDPR på leverantörsavtal?

GDPR artikel 28 kräver att personuppgiftsbiträdesavtal innehåller: specificerade säkerhetsåtgärder, begränsning av behandlingens syfte och längd, regler för underbiträden, incidentrapportering inom 72 timmar, rätt till revision och inspektion, samt rutiner för radering av personuppgifter.

Hur påverkar NIS2 leverantörshantering?

NIS2-direktivet skärper kraven på säkerhet i leverantörskedjan. Väsentliga och viktiga aktörer måste bedöma cybersäkerhetsrisker i leverantörskedjan, implementera åtgärder för att hantera dessa risker, och dokumentera leverantörers säkerhetsnivå. Detta inkluderar även underleverantörer.

Vilka leverantörer ska prioriteras i granskningen?

Prioritera leverantörer med: direkt åtkomst till era IT-system, tillgång till personuppgifter eller affärskritisk information, molntjänster där er data lagras, administrativa rättigheter i era system, samt leverantörer som är affärskritiska för er verksamhet. Använd 80/20-regeln - fokusera på de 20% som utgör 80% av risken.

Vill ni få bättre kontroll över era leverantörsrisker? Med vår plattform Chainsec kan ni enkelt kartlägga och övervaka era leverantörers säkerhetsnivå. Du får självklart möjligheten att testa kostnadsfritt och upptäck hur ni kan automatisera er leverantörskontroll.

Boka en demo av vår leverantörskontroll-modul så visar vi hur ni kan effektivisera ert leverantörsarbete.