Sommaren 2021 stängdes över 800 Coop-butiker. Orsaken var en massiv cyberattack. Kassasystemen slogs ut av ett ransomware som spreds via leverantören Kaseya.

Detta var en så kallad supply chain-attack. Den visade tydligt hur sårbara vi är idag.

Attacken lärde oss varför stark IT-säkerhet är livsviktig. Det krävs koll på leverantörerna och en tydlig krisplan. Här går vi igenom de viktigaste lärdomarna och hur ramverk som ISO 27001 och NIS2 kan skydda er.

Kedjan är bara så stark som sin svagaste länk

Coop-incidenten är skolboksexemplet på sårbarhet i leverantörskedjan.

Kaseya drabbades av en ransomware-attack. Coop använde inte Kaseya direkt, men deras kassaleverantör gjorde det. När Kaseya föll, föll Coop. Det är definitionen av en supply chain-attack.

Lärdomen? Ni måste ha koll på hela kedjan.

ISO 27001 kräver att ni hanterar risker hos era leverantörer. Det kommande NIS2-direktivet är ännu strängare: ni måste säkra era tredjepartsrelationer.

En liten säkerhetsmiss hos en underleverantör kan sänka hela er verksamhet. Därför måste ni:

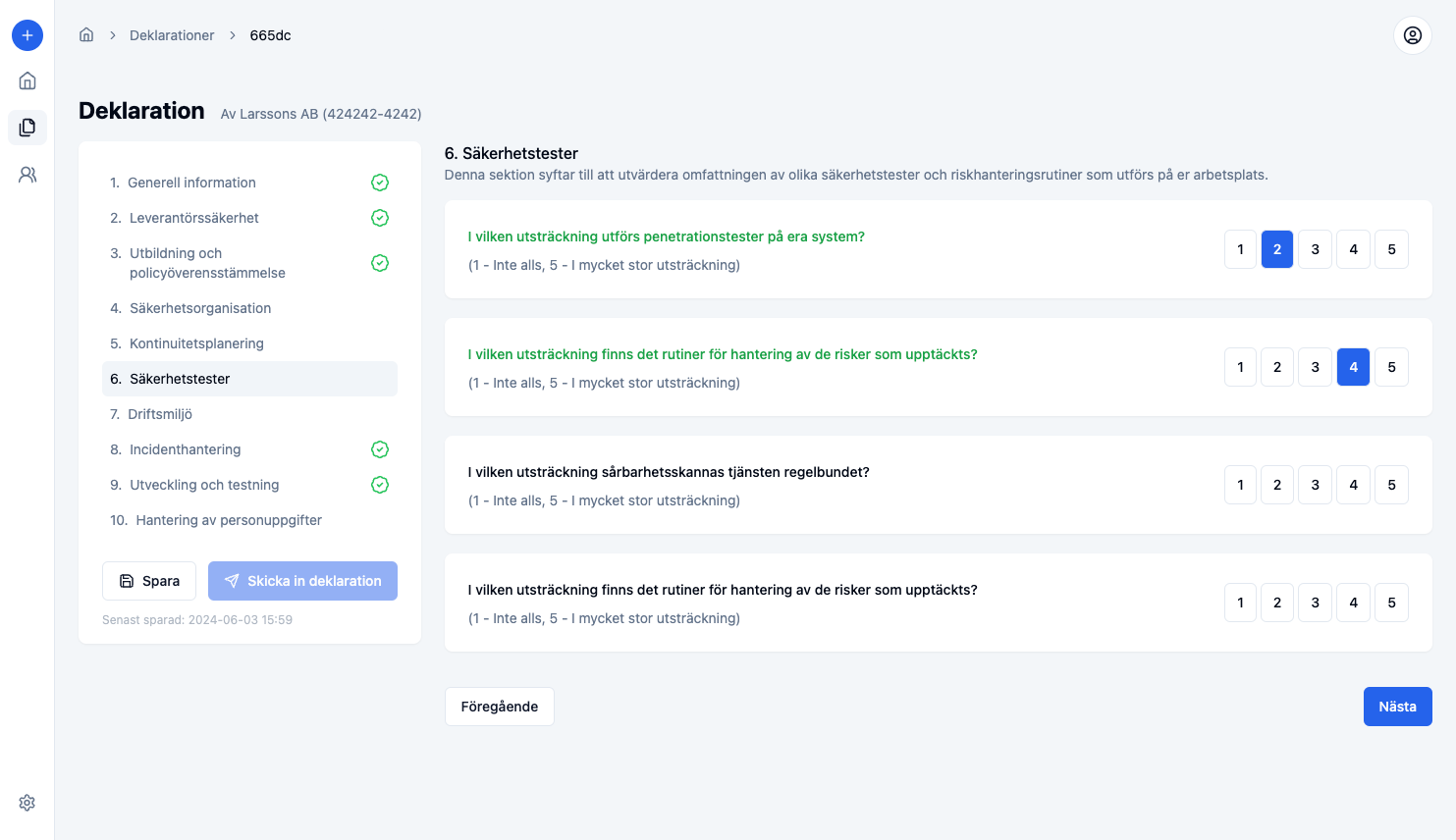

- Göra regelbundna säkerhetskontroller.

- Ställa tydliga krav i avtalen.

- Ha en plan för när krisen kommer.

- Prata med era partners.

Vikten av en snabb väg tillbaka

För Coop tog det sex dagar innan kunderna kunde handla igen. Men problemen var inte över där. Kassor krånglade, kösystem strulade och tekniker fick rycka ut gång på gång.

Faktum är att det tog hela sex veckor innan allt var helt återställt.

Detta visar varför ni behöver en katastrofplan (Business Continuity Plan).

ISO 27001 kräver rutiner för att hantera incidenter. NIS2 kräver att viktiga verksamheter ska kunna fortsätta fungera även under en attack. Att snabbt komma på fötter igen är avgörande för både plånboken och förtroendet.

IT-säkerhet tar aldrig semester

Säkerhet är inte ett projekt med ett slutdatum. Det är ett ständigt pågående arbete.

Hotbilden förändras varje dag. Därför måste ert skydd också göra det. Ni behöver regelbunden sårbarhetsskanning och ständiga uppdateringar av era system.

Coop-incidenten visade att ni måste förstå er egen plats i kedjan. Använd ramverk som ISO 27001 eller NIST för att skapa ordning och reda i säkerhetsarbetet.

Ingen går säker. Alla kan drabbas, oavsett bransch. Frågan är inte om det händer, utan när.

Investera i utbildning. Uppdatera systemen. Gör säkerhet till en del av affären. Då kan ni agera snabbt när hotet väl dyker upp.

Vanliga frågor om Coop-incidenten

Hur lång tid tog det innan Coop var igång igen? Det tog sex dagar att öppna butikerna. Men det tog sex veckor innan alla system fungerade som de skulle helt och hållet.

Varför drabbades Coop av Kaseya-attacken? Det var en indirekt attack. Kaseya tillverkar mjukvara som Coops leverantörer använde. När hackare gav sig på Kaseya spreds viruset vidare till Coops kassasystem som en dominoeffekt.

Hur många butiker påverkades? Över 800 butiker fick stänga. Det är en av de största cyberincidenterna i Sveriges historia.

Vad kan företag göra för att skydda sig? Kontrollera era leverantörer noggrant. Skriv tydliga avtal om säkerhet. Och viktigast av allt: ha en plan för vad ni gör när krisen kommer (Incident Response).

Vilka regler gäller för leverantörssäkerhet? NIS2 ställer hårda krav på leverantörskontroll för viktiga verksamheter. ISO 27001 och GDPR ställer också krav på att ni ska veta hur era partners hanterar er data.