Hur många säkerhetshål har era system just nu? Cyberhoten ökar och gamla skydd räcker inte. Proaktivitet är inte längre ett val, det är ett krav enligt PCI-DSS, NIS2 och ISO 27001.

Brandväggar stoppar heller inte allt. Hackare letar ständigt efter kända fel i mjukvara. Sårbarhetsskanning är ert verktyg för att hitta luckorna innan angriparna gör det.

Här lär ni er hur det fungerar, vilka verktyg som gäller och hur ni automatiserar skyddet.

Vad är sårbarhetsskanning?

Det är en automatisk kontroll av era system. Syftet är enkelt: hitta svagheter innan de utnyttjas.

Varje dag upptäcks nya fel (CVE:er). Det kan vara en bugg i Windows eller ett hål i Apache. Ofta finns en "exploit" (attackkod) ute inom 24 timmar.

En skanner letar efter dessa kända fel. Den kan också hitta felkonfigurationer, som ett lösenord som är "admin123". Detta ger er en chans att täppa till hålen i tid.

Det finns olika typer av skanning:

- Nätverksskanning: Letar efter öppna portar och osäkra tjänster. Exempel: Port 3389 (RDP) är öppen mot internet.

- Webbapplikationsskanning (DAST): Testar webbsidor för fel som SQL-injection eller XSS. Exempel: Ett inloggningsformulär som saknar skydd mot kodinjektion.

- Kodskanning (SAST): Analyserar källkoden under utveckling. Exempel: Hårdkodade lösenord i en config-fil.

- Cloud-skanning: Granskar molnmiljöer (AWS, Azure). Exempel: En S3-bucket med känsliga filer som är publikt läsbar.

Så fungerar det i praktiken

En skanner fungerar som en digital besiktningsman. Den har en enorm databas med kända fel och testar era system mot denna.

Processen ser oftast ut så här:

- Upptäck: Skannern kartlägger vad som finns på nätverket (servrar, skrivare, laptops).

- Skanna: Den skickar förfrågningar till enheterna för att se versionsnummer och svar. Exempel: "Är du Apache version 2.4.49?"

- Analys: Den matchar svaren mot sin databas av sårbarheter.

- Rapportering: Ni får en lista på vad som måste fixas.

Utmaningen med False Positives

En skanner har inte alltid rätt. Den kan varna för ett fel som inte är farligt i just er miljö. Detta kallas "false positive".

Exempel: Skannern varnar för en sårbarhet i en webbserver, men den servern ligger bakom en brandvägg som ändå blockerar attacken.

Det krävs därför en människa som tolkar resultatet. Ni kan inte bara lita blint på verktyget.

Prioritera med CVSS

När skanningen är klar kan listan på fel vara lång. Var börjar ni?

Använd CVSS (Common Vulnerability Scoring System). Det är en standard för att betygsätta hur farligt ett fel är på en skala 0–10.

- Kritisk (9.0–10.0): Fixa omedelbart. Angriparen kan ta över systemet enkelt. Exempel: Log4J.

- Hög (7.0–8.9): Fixa snabbt. Svårt att utnyttja eller kräver viss behörighet.

- Medium/Låg: Planera in i ordinarie underhåll.

Lagkrav och Compliance

Sårbarhetsskanning är ofta ett måste för att följa lagen:

- PCI-DSS: Har ni kortbetalning? Då måste ni skanna externt varje kvartal (via en ASV) och internt.

- NIS2: Kräver "lämpliga tekniska åtgärder". Att inte känna till sina sårbarheter räknas som oaktsamhet.

- ISO 27001: Kontroll A.12.6.1 kräver hantering av tekniska sårbarheter. Skanning är standardmetoden.

- GDPR: Ni måste skydda personuppgifter. Om ni blir hackade via ett känt hål kan det leda till böter.

Vanliga frågor

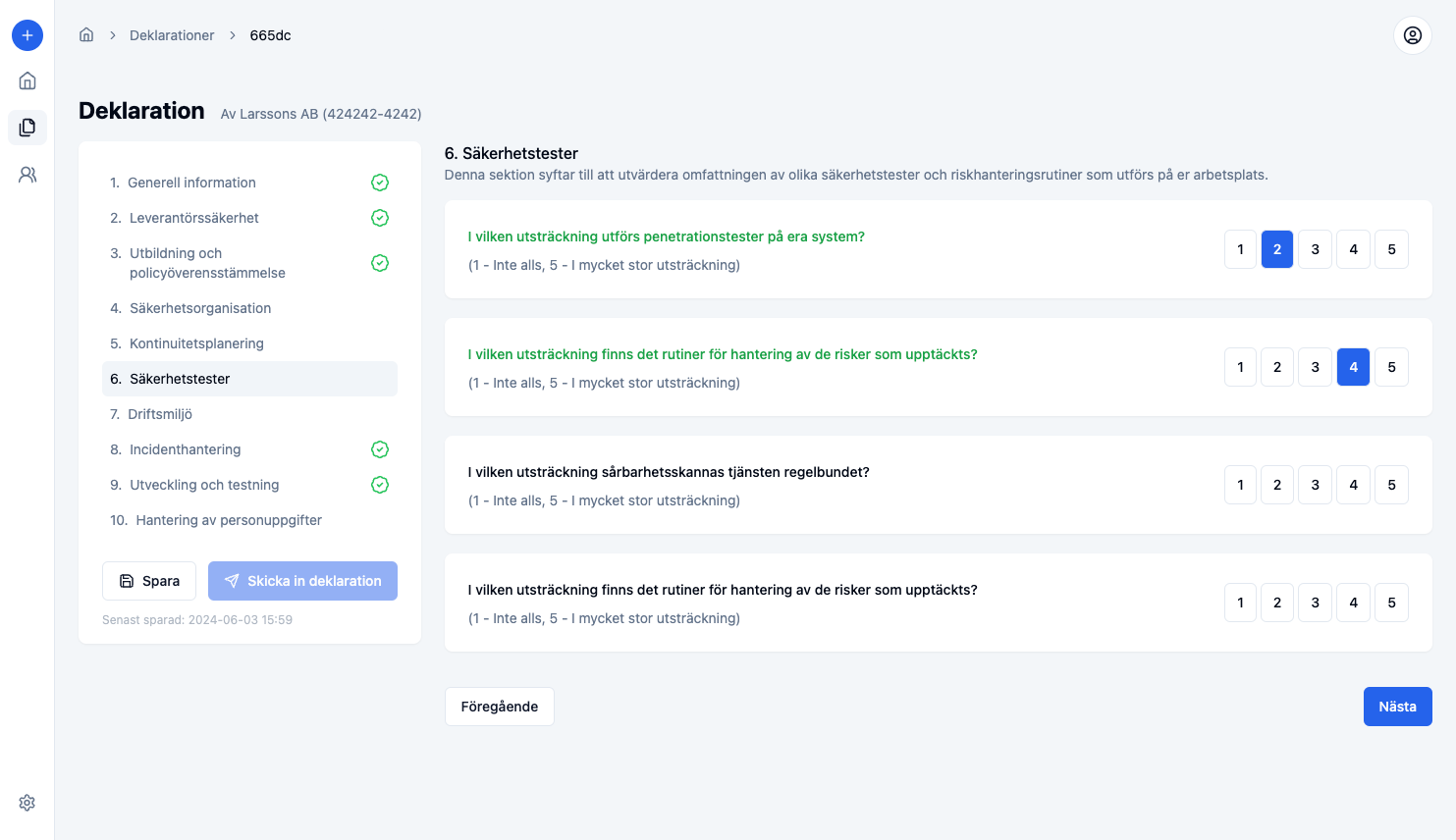

Vad skiljer skanning från penetrationstest?

Skanning är som att rycka i alla dörrhandtag för att se om de är olåsta (automatiskt och brett). Ett penetrationstest är att anlita en inbrottstjuv som försöker bryta sig in genom en specifik dörr (manuellt och djupt). Ni behöver båda.

Hur ofta ska vi skanna?

Minst en gång i månaden för externa system. Gärna varje vecka. För intern kod: vid varje ändring. Vid kritiska larm (som Log4J) ska ni skanna direkt.

Räcker det med gratisverktyg?

För små företag eller enskilda utvecklare: Ja, OpenVAS och OWASP ZAP är bra. För större bolag krävs ofta kommersiella verktyg för bättre rapportering, support och färre "false positives".