Riskbedömning handlar om att hitta och hantera IT-risker. Syftet är att skydda verksamheten mot hot som påverkar säkerhet, tillgänglighet och integritet. Målet är enkelt: gör rätt saker innan problemen uppstår.

För 9 av 10 företag är IT-systemen helt avgörande. Om systemen ligger nere stannar verksamheten. Det kostar pengar. Med en systematisk riskbedömning hittar ni svagheterna i tid. Då kan ni bygga ett starkt skydd innan krisen är ett faktum.

Vad är en IKT-risk?

En IT-risk är risken att något hotar säkerheten i era system. Det kan handla om att viktig information försvinner, ändras eller läcker ut till fel personer.

Riskerna kan vara allt från förlorad data och tekniska fel till dataintrång. När något händer blir det ofta dyrt. Externa konsulter måste kallas in akut för att rädda data och återställa system.

Hoten ser olika ut. Det kan vara tydliga attacker som ransomware eller systemkrascher. Men det kan också vara dolda risker, som att ingen vet hur ett viktigt system fungerar för att dokumentationen saknas.

Exempel på tydliga IT-risker

- En ransomware-attack låser era filer och kräver en lösensumma.

- Strömavbrott slår ut servrarna.

- En phishing-länk lurar en anställd att ge bort sitt lösenord.

- Backupen slutar fungera utan att någon märker det.

Exempel på dolda IT-risker

- Bara en person kan sköta ett viktigt system – och den personen blir sjuk.

- En automatisk uppdatering gör att era program slutar prata med varandra.

- En leverantör går i konkurs och ni förlorar en viktig tjänst.

- Ni saknar tydliga avtal med er IT-leverantör, så hjälpen dröjer när det krisar.

- Personal slutar utan att berätta hur systemen är uppsatta.

I moderna system hänger allt ihop. En liten lucka kan få stora konsekvenser. Ett vanligt exempel är lösenord. Om en medarbetare använder samma lösenord överallt skapas en risk. Läcker lösenordet på en annan sajt kan angripare snabbt ta sig in i era system.

Därför krävs ett helhetsgrepp. Ni måste se hur teknik, rutiner och människor samverkar för att hitta de verkliga hoten.

Så gör ni en riskbedömning

En bra riskbedömning hjälper er att skydda det som är viktigast. Ni slipper lägga tid och pengar på fel saker. Genom att kartlägga era svagheter kan ni satsa där det gör mest nytta.

Arbetet består av tre steg.

1. Hitta det viktigaste

Börja med att förstå vad som driver er verksamhet. Vilka system och rutiner måste fungera?

Fokusera på tre områden:

- Informationsklassning: Vilken information är kritisk? En vårdcentral måste skydda patientjournaler. En e-handlare måste skydda kunddata. Titta på varje del:

- Vem får se informationen? (Konfidentialitet)

- Måste den vara korrekt? (Riktighet)

- Hur snabbt måste ni komma åt den? (Tillgänglighet)

- IT-system: Lista alla system ni använder dagligen. Kolla särskilt:

- Vilka system hänger ihop?

- Hur länge klarar ni er om ett system ligger nere?

- Finns det reservplaner?

- Människor och rutiner: Vilka personer och arbetsflöden är avgörande?

- Vilka kunskaper är svåra att ersätta?

- Vilka processer måste fungera för att ni ska kunna leverera?

- Finns dokumentation om nyckelpersoner försvinner?

2. Analysera hoten

När ni vet vad som är viktigt behöver ni hitta hoten. Vad kan störa er verksamhet?

Titta på tre områden:

Externa hot

- Lagar och regler: Myndigheter ställer krav på säkerhet, till exempel MSB:s föreskrifter.

- Leverantörer: Hälften av alla incidenter sker hos en underleverantör.

- Tidpunkter: Cyberattacker ökar ofta när företag har som mest att göra.

- Naturen: Strömavbrott eller översvämningar kan slå ut infrastruktur.

Interna brister

- Dålig koll på behörigheter när folk byter jobb.

- Slarv med säkerhetskopiering.

- Gamla system som inte uppdateras.

Krav från omvärlden

GDPR och NIS2 ställer krav på hur ni hanterar risker:

- Dokumentera hur ni skyddar personuppgifter.

- Följ upp skyddet regelbundet.

- Rapportera incidenter i tid.

Leta särskilt efter "single points of failure". Det är svaga länkar som kan sänka allt. Ett exempel är om ett enda administratörskonto styr flera viktiga system. Om det kontot kapas tar angriparen över allt.

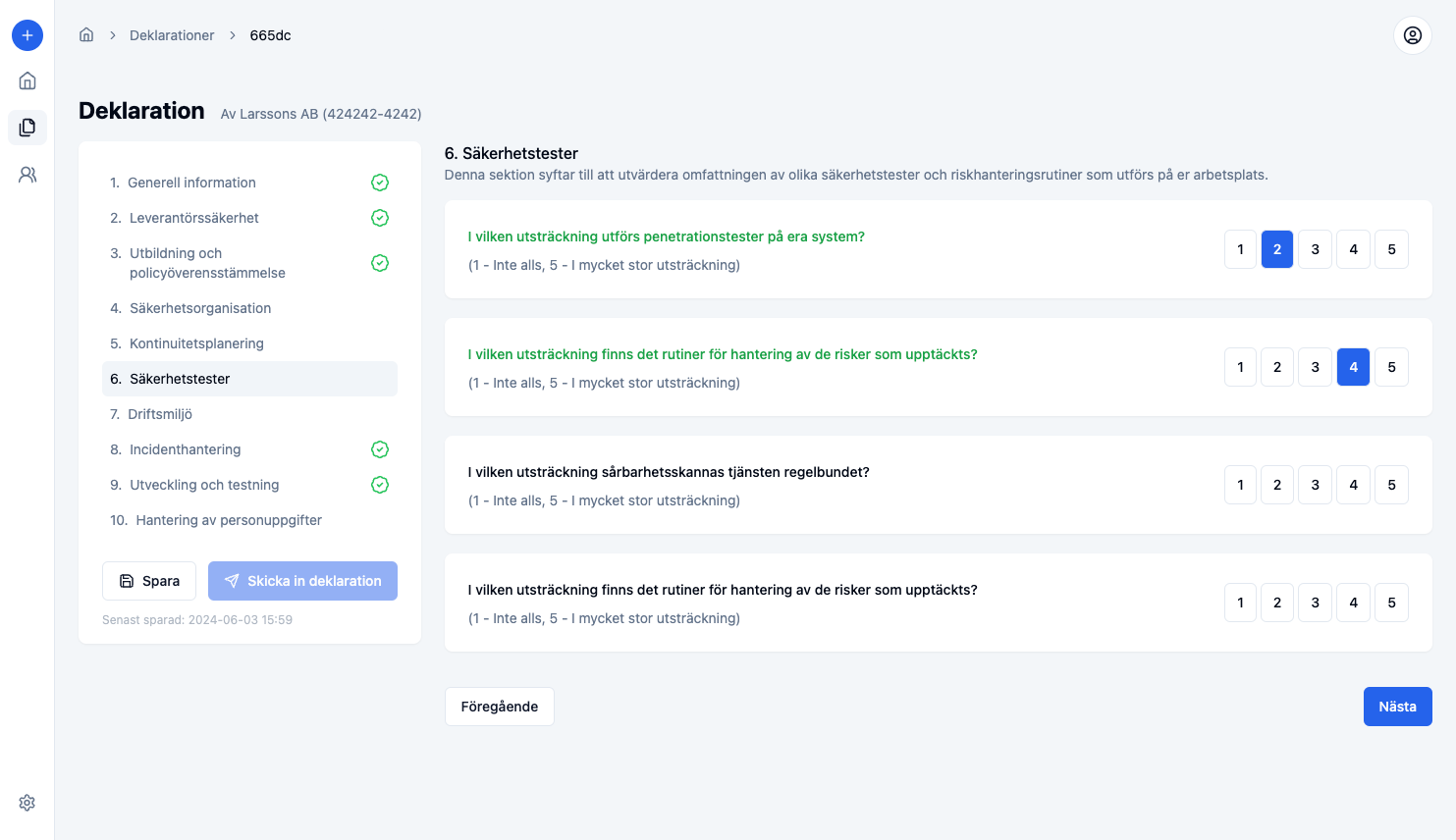

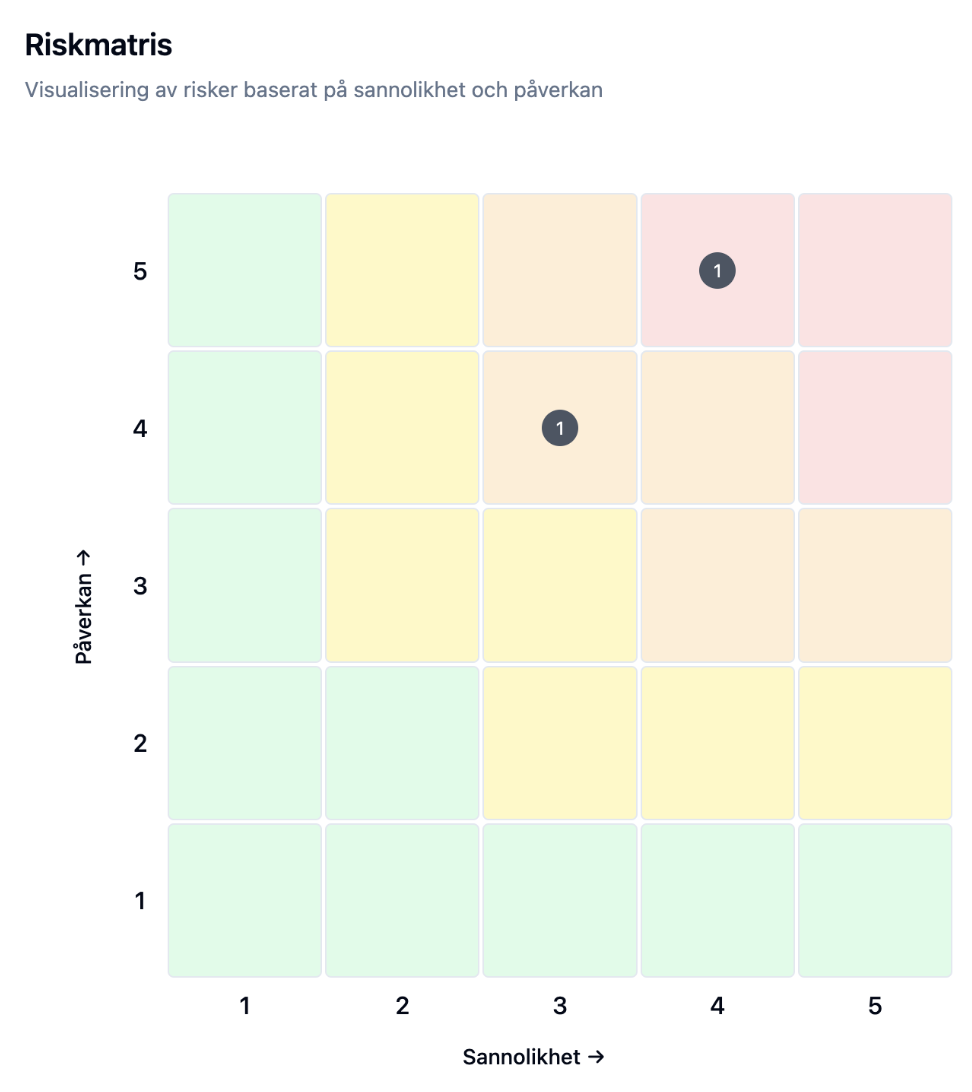

3. Värdera riskerna

Nu ska ni bedöma riskerna. Hur stor är risken att något händer? Och vad blir konsekvensen?

Använd en skala 1-5:

- 1 (Sällan): Mer sällan än vart 10:e år

- 3 (Möjligt): En gång per år

- 5 (Mycket troligt): En gång i månaden eller oftare

Då ser ni var ni ska lägga resurserna.

Exempel på prioritering:

- Hög risk, allvarlig konsekvens: En anställd raderar kunddata. Händer ofta och påverkar leveransen.

- Låg risk, kritisk konsekvens: Ransomware-attack. Händer sällan med rätt skydd, men kan sänka företaget.

- Hög risk, liten konsekvens: Strul med e-posten. Irriterande, men stoppar inte verksamheten.

Använd gärna en riskmatris för att få en överblick:

Matrisen hjälper er att:

- Se vilka risker ni måste fixa direkt.

- Besluta var pengarna gör mest nytta.

- Förklara läget för ledningen.

- Dokumentera ert arbete.

Hur ska ni jobba framåt?

Många ser IT-risker som en fråga för IT-avdelningen. Det är ett misstag. Riskhantering måste vara en del av affärsstrategin. Då blir det lättare att motivera investeringar.

Gör arbetet mätbart. Sätt upp mål för antal incidenter och åtgärdstider. Då kan ni visa resultat.

Kom ihåg att säkerhet kostar pengar. Börja med grunderna som ger stor effekt, som backup och uppdateringar. Sen kan ni bygga på med mer avancerade skydd.

Riskarbete blir aldrig klart. Nya hot dyker upp och företaget förändras. Se över era risker regelbundet.

Börja redan imorgon. Samla nyckelpersonerna. Lista era viktigaste system. Fråga er: vad händer om det här slutar fungera? Det är första steget mot en säkrare verksamhet.